Fail2ban brute-force заштита

Fail2ban је апликација отвореног кода из категорије сигурносних, развијена под GNU GPL лиценцом, намењена да спречи brute-force нападе на поједине Linux (Линукс) сервисе. Brute-force напади су насилни, континуирани покушаји да се прибаве параметри потребни за аутентификацију на неки од системских сервиса. Најчешће их обављају аутоматизоване скрипте чији су покушаји засновани на подацима похрањеним у речнику или подацима које сама скрипта аутоматски генереше случајним избором.

Прочитајте и: Основна заштита SSH приступа на серверу (укључијући и Fail2Ban)

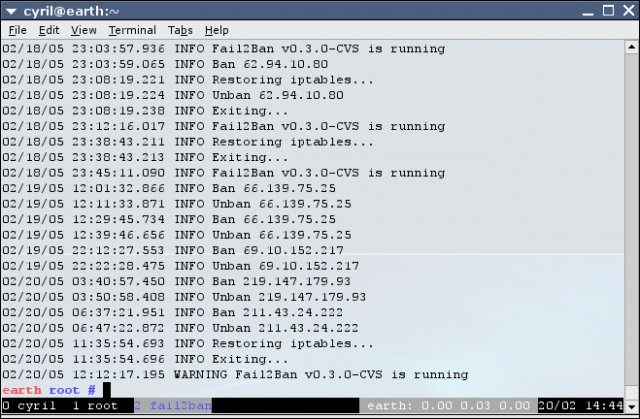

Сваки покушај аутентификације на Линукс оперативном систему бележи се у одговарајући лог фајл. Fail2ban функционише по принципу континуираног надгледања лог фајлова сервиса који су назначени у његовом конфигурационом фајлу. Када апликација детектује појачану фреквенцију неуспелих покушаја аутентификације која је већа од оне дефинисане у конфигурацином фајлу дата адреса са које су покушаји стигли се ставља на бан листу на одређени временски период.

Fail2ban блокирање адреса ради у спрези са Линукс firewall-ом и подразумевано се за ту намену користи iptables, али је могуће користити и shorewall firewall. Избор shorewall firewall-а као подразумеваног firewall-а захтева и незнатне промене постојеће конфигурације. Системски предуслови за инсталацију Fail2ban-а подразумевају присуство firewall и Perl пакета на систему. Инсталациону архиву у tar.gz формату могуће је преузети са адресе http://www.fail2ban.org/wiki/index.php/Downloads, а на истој страници доступни су већ предефинисани пакети за популарне Линукс дистрибуције.

Нагласимо да се на ЦентОС дистрибуцији процес инсталације своди на две линије откуцане у конзоли – прву која омогућује неопходну EPEL репозиторију и другу која је задужена за инсталацију самог пакета. Процес конфигурације је такође једноставан и најчешће се своди на едитовање главног конфигурационог фајла, мада је актуелна конфигурацију после инсталације сасвим задовољавајућа за уобичајене сценарије коришћења и најчешће нису потребне никакве модификације.

Оно што евентуално од параметара можетемо модификовати је број неуспелих покушаја аутентификације после којих се приступ са дате адресе блокира, као и време трајања забране приступа, а вредност сваког од ових параметара уноси се у секундама. Такође могућа је интеграција fail2ban апликације са „RRDtool“ алатом. Као резултат овакве интеграције, добијамо графичке извештаје, који садрже статистичке информације о неуспелим покушајима аутентификације, одакле су локацијски пристигли, колико их је било у одређеном временском периоду итд.

Пошто fail2ban функционише по принципу континуираног ишчитавања лог фајла, а између две провере постоји некаква минимална временска задршка, самим тиме постоји и могућност да буде извршен већи број покушаја неуспеле аутентификације од броја назначеног у конфигурацији, пре него што се дата адреса блокира. Ово се у документацији наводи као основна замерка овој иначе изузетно корисној апликацији. Као референцу за даље истраживање предлажемо HOWTO страницу http://www.fail2ban.org/wiki/index.php/HOWTOs на којој можете наћи много корисних примера из домена инсталације и конфигурисања.